Akun Google Drive Bisa Disalahgunakan Tanpa Login, Ini Celah yang Perlu Diwaspadai

Pernahkah Anda merasa tenang setelah mengunggah dokumen penting ke cloud? Kita sering berpikir, selama ada kata sandi, semuanya aman. Nyatanya, kenyamanan berbagi file dengan satu klik bisa membuka pintu yang tidak kita kunci.

Platform penyimpanan online seperti Google Drive telah mengubah cara kita bekerja. Kolaborasi menjadi sangat mudah. Namun, di balik kemudahan ini, ada celah yang mengintai. Celah yang memungkinkan orang lain mengakses data kita tanpa perlu login sekalipun.

Fakta ini mungkin mengejutkan. Banyak organisasi dan individu menyimpan informasi sensitif di sana. Dari data keuangan hingga proyek rahasia. Tanpa pengaturan yang tepat, semua itu bisa terbuka.

Artikel ini akan membimbing Anda memahami celah tersebut. Kami akan mengungkap bagaimana hal itu bisa terjadi. Lebih penting lagi, kami akan berbagi langkah praktis untuk melindungi apa yang Anda simpan. Mari kita mulai dengan kesadaran, karena perlindungan dimulai dari sana.

Poin Penting yang Perlu Diingat

- Kenyamanan berbagi file secara instan sering kali mengabaikan aspek perlindungan data.

- Terdapat celah tertentu yang memungkinkan akses tidak sah tanpa menggunakan kredensial login.

- Setiap pengguna, baik individu maupun tim, perlu menyadari batasan pengaturan keamanan bawaan.

- Informasi sensitif yang disimpan tanpa pengawasan berisiko tinggi terhadap eksposur yang tidak diinginkan.

- Pendekatan proaktif dalam mengelola izin dan akses jauh lebih efektif daripada bertindak setelah terjadi insiden.

Pendahuluan: Kolaborasi yang Mudah, Risiko yang Mengintai

Bayangkan sebuah ruang kerja digital di mana setiap anggota tim dapat menyunting proposal yang sama, dari mana saja dan kapan saja. Platform kolaborasi modern telah mentransformasi produktivitas dengan cara yang dahulu sulit dibayangkan. Pembaruan terjadi secara real-time, menghilangkan kebingungan versi dokumen yang berbeda.

Namun, di balik kemudahan ini tersembunyi sebuah paradoks. Fitur yang dirancang untuk mempermudah kerja sama justru dapat membuka celah bagi ancaman yang signifikan. Kemudahan berbagi file dengan satu tautan, misalnya, sering kali mengaburkan batas tentang siapa saja yang sebenarnya bisa melihat isinya.

Semakin banyak organisasi mengandalkan penyimpanan online untuk menampung kumpulan data mereka. Informasi rahasia, mulai dari strategi bisnis hingga catatan personal, kini sering berpindah ke layanan cloud. Tanpa pendekatan terstruktur terhadap perlindungan data, kerentanan terhadap akses tidak sah meningkat pesat.

Titik lemah yang paling umum justru berasal dari faktor manusia. Sebuah file bisa tidak sengaja dibagikan ke alamat email yang salah. Atau, pengaturan akses untuk proyek lama terlupakan dan tidak pernah diperbarui. Karyawan yang bermaksud baik pun bisa tanpa sadar menciptakan peluang eksposur.

Tanpa kebijakan dan panduan yang jelas, organisasi berisiko tinggi mengalami insiden yang tidak diinginkan. Sebuah kesalahan konfigurasi kecil saja dapat berakibat pada pelanggaran informasi data sensitif. Bagian selanjutnya akan mengupas celah spesifik dan bagaimana mengatasinya.

Banyak pengguna mungkin belum sepenuhnya menyadari dinamika ini. Tujuannya adalah membangun kesadaran, bukan kekhawatiran. Dengan pemahaman yang baik, kita bisa memanfaatkan alat kolaborasi dengan tetap menjaga integritas informasi.

Benarkah Data di Google Drive Itu Aman?

Pertanyaan tentang keandalan sistem penyimpanan online sering kali dijawab dengan kepercayaan buta pada merek besar. Banyak organisasi berasumsi bahwa dengan menggunakan layanan ternama, semua informasi mereka sudah terlindungi dengan sendirinya.

Namun, jawaban yang tepat lebih bernuansa. Platform ini memang dilengkapi dengan fondasi pertahanan yang solid. Tetapi, memahami batasan dari fondasi itu sama pentingnya dengan mengenali kekuatannya.

Evaluasi yang jujur melibatkan dua sisi. Di satu sisi, ada seperangkat alat bawaan yang dirancang untuk melindungi aset digital Anda. Di sisi lain, terdapat celah dalam pengelolaan yang membutuhkan kewaspadaan ekstra dari pengguna.

Fitur Keamanan Bawaan Google Drive

Layanan penyimpanan cloud ini menyediakan beberapa ukuran perlindungan inti. Fitur-fitur ini bertujuan untuk menjaga kerahasiaan dan integritas informasi Anda.

Pertama, enkripsi data diterapkan selama dua fase. Saat data berpindah (in transit), protokol TLS melindunginya dari penyadapan. Saat data disimpan (at rest), standar AES-256 digunakan, yang dianggap sangat kuat.

Autentikasi dua faktor (2FA) menambah lapisan pertahanan untuk akun. Fitur ini memastikan bahwa hanya pemilik sah yang bisa masuk, bahkan jika kata sandi diketahui orang lain.

Sistem ini juga menawarkan pengaturan kontrol akses yang sangat detail. Pemilik file dapat menentukan dengan tepat siapa yang boleh melihat, mengomentari, atau menyunting sebuah dokumen.

Selain itu, ada pemantauan proaktif untuk mendeteksi aktivitas mencurigakan. Tim platform bekerja untuk mengidentifikasi dan menanggapi ancaman terhadap infrastruktur mereka.

Keterbatasan Kontrol Keamanan Native yang Perlu Diketahui

Meski fitur intinya kuat, ada batasan mendasar dalam kontrol native yang disediakan. Keterbatasan ini sering kali terletak pada alat pengelolaan dan pengawasan untuk skala organisasi.

Log audit, yang mencatat semua aktivitas, memiliki periode retensi yang terbatas. Hal ini menyulitkan investigasi menyeluruh untuk insiden yang terjadi beberapa bulan sebelumnya.

Kemampuan untuk mengklasifikasi data sensitif secara otomatis sering bergantung pada pola teks sederhana (regex). Pendekatan ini rentan menghasilkan banyak false positive atau justru melewatkan ancaman yang sebenarnya.

Yang paling krusial, tidak ada mekanisme bawaan untuk menegakkan kebijakan klasifikasi secara konsisten di seluruh anggota tim. Kepatuhan sepenuhnya bergantung pada tindakan manual setiap individu, yang rawan kelalaian.

Pengaturan izin yang kompleks juga bisa menjadi bumerang. Tanpa panduan yang jelas, karyawan mungkin tanpa sengaja membagikan akses terlalu luas.

| Aspek Keamanan | Fitur/Kemampuan Bawaan | Keterbatasan/Tantangan |

|---|---|---|

| Enkripsi Data | Dilindungi dengan TLS selama transit dan AES-256 saat diam. Ini adalah standar industri tinggi. | Enkripsi dikelola sepenuhnya oleh penyedia layanan. Pengguna tidak memiliki kunci enkripsi mandiri. |

| Autentikasi Akun | Dukungan penuh untuk Autentikasi Dua Faktor (2FA/MFA) sebagai lapisan tambahan. | Penerapannya bersifat opsional dan bergantung pada kepatuhan setiap pengguna untuk mengaktifkannya. |

| Kontrol Akses & Izin | Pengaturan izin yang granular (Pemilik, Editor, Komentator, Viewer) untuk setiap file dan folder. | Konfigurasinya manual dan dapat menjadi rumit. Sangat rentan terhadap kesalahan konfigurasi (misconfiguration). |

| Pemantauan & Audit | Tersedia log aktivitas yang mencatat siapa, kapan, dan apa yang dilakukan pada file. | Periode retensi log yang pendek. Alat analisis log bawaan terbatas untuk investigasi forensik mendalam. |

| Klasifikasi Data Sensitif | Deteksi konten dasar menggunakan pencocokan pola untuk informasi seperti nomor kartu kredit. | Bergantung pada regex, menghasilkan alarm palsu tinggi. Tidak ada penegakan kebijakan terpusat dan otomatis. |

Memahami kedua sisi koin ini sangat penting. Kekuatan bawaan memberikan dasar yang baik, tetapi bukan jaminan mutlak.

Keterbatasan dalam pengawasan dan kontrol kebijakan menciptakan tanggung jawab tambahan bagi organisasi. Kesadaran akan hal ini adalah langkah pertama menuju postur perlindungan yang lebih realistis dan proaktif.

Laporan Fakta: Betapa Rentannya Data Sensitif di Google Drive

Sebuah laporan riset menyoroti celah nyata dalam pengelolaan informasi rahasia di platform penyimpanan populer. Temuan ini memberikan gambaran jelas tentang situasi yang sering diabaikan oleh banyak organisasi.

Angka-angka yang terungkap bukan sekadar teori. Data ini berasal dari pemindaian langsung terhadap jutaan aset digital di lingkungan kerja nyata.

Statistik Mengejutkan dari Riset Terbaru

Laporan ‘Google Drive Risk Report’ menganalisis keadaan perlindungan informasi di banyak perusahaan. Hasilnya mengungkap pola yang membutuhkan perhatian serius.

Setelah memindai sekitar 6,5 juta file, ditemukan fakta yang mencengangkan. Lebih dari 40% dari semua file yang diperiksa mengandung data sensitif yang dapat membahayakan organisasi.

Ini berarti dua dari setiap lima dokumen menyimpan informasi yang berisiko. Jenis konten ini mencakup catatan keuangan, data personal, atau rahasia dagang.

Yang lebih memprihatinkan, sebanyak 34,2% file tersebut dibagikan dengan kontak di luar domain perusahaan. Praktik ini memperluas potensi paparan ke pihak eksternal tanpa kendali ketat.

Ratusan ribu file lainnya bahkan berada dalam posisi lebih terbuka. Lebih dari 350.000 file ditinggalkan dalam pengaturan yang memungkinkan akses publik.

Siapa pun yang memiliki tautan dapat melihat isinya. Keadaan ini menunjukkan kelalaian signifikan dalam konfigurasi berbagi.

Apa Arti “Data Level Kritis” dan Bagaimana Ini Terjadi?

Konsep ini merujuk pada file yang mendapat peringatan tertinggi dalam laporan. Sekitar 18.000 file ditandai sebagai Data Tingkat Kritis.

Klasifikasi ini diberikan berdasarkan dua kondisi utama. Pertama, file tersebut mengandung informasi yang dikategorikan Sangat Sensitif.

Kedua, izin akses untuk file tersebut tidak diterapkan dengan cara yang aman. Kombinasi faktor inilah yang menciptakan tingkat bahaya ekstrem.

Bagaimana situasi kritis seperti ini bisa terwujud? Penyebabnya sering kali berasal dari hal-hal sederhana yang luput dari pengawasan.

Kesalahan konfigurasi adalah pemicu umum. Seorang anggota tim mungkin tanpa sengaja memilih opsi berbagi yang terlalu longgar.

Kurangnya pelatihan yang memadai juga berperan besar. Banyak pengguna tidak sepenuhnya memahami hierarki pengaturan akses yang tersedia.

Ketidaktahuan tentang klasifikasi informasi memperburuk keadaan. File yang dianggap biasa mungkin sebenarnya menyimpan elemen rahasia.

Data ini berfungsi sebagai peringatan yang jelas. Organisasi tidak boleh bersikap lengah terhadap pengelolaan aset digital mereka.

Dengan menyajikan angka-angka nyata, tujuan kami adalah membangun kesadaran. Pemahaman yang baik mendorong tindakan pencegahan yang lebih efektif.

Langkah pertama adalah mengakui bahwa masalah ini nyata adanya. Dari sana, proses perbaikan dapat dimulai dengan penuh kesadaran.

Memahami Beragam Google Drive Security Risk yang Mengancam

Tidak semua celah berasal dari teknologi. Beberapa justru memanfaatkan kelemahan paling mendasar: manusia itu sendiri. Untuk membangun pertahanan yang kuat, kita perlu mengenali berbagai jenis bahaya yang mengintai.

Ancaman ini datang dari banyak arah. Mulai dari tipu daya psikologis hingga batasan teknis dalam platform itu sendiri. Mari kita telusuri kategori-kategori utama yang perlu diwaspadai oleh setiap organisasi.

Phishing dan Social Engineering: Ancaman Manusia yang Terus Berevolusi

Ini adalah jenis serangan yang paling sulit dihalau oleh firewall. Penyerang memanipulasi psikologi korban untuk mendapatkan kredensial masuk atau informasi rahasia.

Dulu, email phishing mudah dikenali dari kesalahan tata bahasa atau alamat pengirim yang mencurigakan. Sekarang, kecerdasan buatan generatif mampu membuat pesan yang sangat personal dan meyakinkan.

Seorang karyawan bisa menerima email yang seolah-olah dari atasan langsung. Pesan itu meminta tautan akses cepat ke folder proyek tertentu. Tanpa pelatihan yang memadai, permintaan seperti ini sering dituruti.

Konsekuensinya langsung terasa. Penyerang yang berhasil masuk akan memiliki wewenang yang sama dengan korban. Mereka bisa menyalin, mengubah, atau menghapus informasi sensitif tanpa hambatan.

Koneksi ke Banyak Perangkat dan Akun: Memperluas Permukaan Serangan

Kemudahan sinkronisasi di berbagai gadget juga membawa tantangan baru. Setiap ponsel, laptop, atau tablet yang terhubung menjadi titik masuk potensial.

Bayangkan jika salah satu perangkat tersebut hilang atau dicuri. Jika perangkat itu tidak dilindungi kunci layar yang kuat, penemu bisa langsung membuka akses ke semua file yang tersimpan.

Selain itu, dalam lingkungan kerja, satu akun penyimpanan sering dihubungkan dengan banyak akun individu. Praktik ini secara dramatis memperluas permukaan serangan.

Peretas hanya perlu menemukan satu kredensial yang lemah dari banyak anggota tim. Dari sana, mereka bisa merambat ke pusat data bersama. Risiko paparan informasi menjadi jauh lebih besar.

Enkripsi Sisi Server dan Ketergantungan pada Google

Meski data dienkripsi, kendali atas kunci enkripsinya sepenuhnya ada di pihak penyedia layanan. Model ini dikenal sebagai enkripsi sisi server.

Artinya, Anda mempercayakan perlindungan akhir informasi Anda kepada mereka. Anda tidak memiliki kunci mandiri untuk membuka kunci data sendiri. Hal ini bisa menjadi masalah untuk jenis informasi yang sangat rahasia.

Platform umum seperti ini juga tidak dirancang khusus untuk menangani data finansial dengan regulasi ketat. Fitur audit dan pelacakannya mungkin tidak memenuhi standar industri tertentu.

Risiko lain yang sering diabaikan adalah integrasi aplikasi pihak ketiga. Setiap izin yang diberikan kepada aplikasi eksternal bisa menjadi pintu belakang. Organisasi sering kali tidak memiliki visibilitas penuh atas apa yang dilakukan integrasi tersebut terhadap file mereka.

Serangan brute-force untuk menebak kata sandi juga tetap terjadi, meski kemungkinannya kecil. Laporan menunjukkan upaya seperti ini berlangsung setiap 39 detik di dunia maya. Tanpa autentikasi dua faktor, akun tetap rentan.

Memahami panorama ancaman ini adalah langkah pertama yang kritis. Dari sini, kita bisa beralih ke langkah praktis untuk meminimalkan setiap bahaya yang telah diidentifikasi.

Risiko Lainnya: Dari Aplikasi Pihak Ketiga hingga Kesalahan Konfigurasi

Lingkungan kerja digital modern tidak hanya menghadapi serangan dari luar. Kerentanan juga bisa tumbuh dari dalam organisasi dan dari alat-alat yang digunakan sehari-hari.

Setelah memahami ancaman eksternal, penting untuk melihat bahaya yang lebih dekat. Bahaya ini sering muncul dari ekosistem aplikasi dan kelalaian operasional sederhana.

Mari kita telusuri tiga area yang membutuhkan perhatian khusus. Pemahaman ini membantu membangun pertahanan yang lebih menyeluruh.

Bahaya Integrasi Aplikasi Pihak Ketiga yang Tidak Terkontrol

Banyak layanan cloud mendukung integrasi dengan tools produktivitas lain. Fitur ini sangat memudahkan alur kerja.

Namun, setiap koneksi baru membuka potensi celah. Aplikasi pihak ketiga sering meminta izin untuk mengakses, memodifikasi, atau membagikan file Anda.

Jika aplikasi tersebut jahat atau diretas, ia bisa menjadi saluran pelanggaran data. Pengguna memiliki pengawasan terbatas atas praktik perlindungan pengembangnya.

Bayangkan sebuah aplikasi manajemen proyek yang terhubung. Aplikasi itu mungkin meminta izin “baca dan tulis” ke seluruh folder.

Tanpa disadari, izin ini memberi akses luas ke informasi sensitif. Organisasi sering kali tidak memiliki visibilitas penuh atas apa yang dilakukan integrasi tersebut.

Kesalahan Pengaturan Berbagi File (Misconfigured Settings)

Kesalahan konfigurasi adalah penyebab umum kebocoran informasi. Hal ini terjadi ketika pengaturan akses tidak diterapkan dengan benar.

Contoh paling umum adalah opsi berbagi “siapa saja dengan tautan”. Pengaturan ini dapat mengekspos file rahasia secara tidak sengaja.

Skenario nyata sering terjadi di bisnis kecil. Seorang staf ingin berbagi laporan dengan mitra eksternal dengan cepat.

Dia memilih opsi yang paling mudah tanpa memahami implikasinya. File yang berisi data sensitif tiba-tiba bisa diakses oleh siapa pun yang mendapatkan tautannya.

Masalah lain adalah pengaturan izin warisan dari folder induk. File baru yang dimasukkan ke folder yang salah otomatis mewarisi pengaturan akses yang terlalu longgar.

Tanpa monitoring dan tinjauan berkala, kesalahan seperti ini bisa tidak terdeteksi selama berbulan-bulan. Dampak paparan informasi pun menjadi sangat besar.

Ancaman Internal: Kebocoran Data dan Penyalahgunaan oleh Karyawan

Kebocoran data internal justru sering menjadi risk yang paling umum dan merugikan. Ancaman ini datang dari orang dalam organisasi itu sendiri.

Ada dua bentuk utama yang perlu diwaspadai. Pertama, kebocoran tidak sengaja oleh karyawan yang lalai atau kurang pelatihan.

Kedua, penyalahgunaan data yang disengaja oleh karyawan nakal. Keduanya sama-sama berbahaya bagi integritas informasi.

Contoh kebocoran tidak sengaja sangat sering terjadi. Seorang guru mungkin tidak sengaja membagikan tautan berisi nilai siswa ke grup orang tua yang salah.

Atau, seorang karyawan mengirim file rahasia ke alamat email pribadi untuk dikerjakan di rumah. Tindakan ini meningkatkan exposure data di luar kendali perusahaan.

Penyalahgunaan sengaja lebih sulit dideteksi. Seorang staf yang akan mengundurkan diri mungkin menyalin data pelanggan untuk dibawa ke perusahaan baru.

Dia menggunakan akses sahnya untuk mengambil informasi sensitif. Tanpa pengawasan aktivitas yang ketat, tindakan ini bisa luput dari perhatian.

Mengelola risk ini membutuhkan pendekatan yang seimbang. Kombinasi kebijakan jelas, pelatihan, dan alat monitoring menjadi kunci.

Kesadaran bahwa bahaya bisa datang dari dalam adalah langkah pertama. Dari sini, langkah pencegahan yang tepat bisa dirancang dan diterapkan.

8 Praktik Terbaik untuk Mengamankan Data Google Drive Anda

Mari kita ubah kekhawatiran menjadi langkah-langkah konkret dengan menerapkan delapan pedoman utama ini. Setelah mengidentifikasi berbagai celah, fokus kita sekarang adalah membangun pertahanan yang tangguh.

Panduan ini dirancang untuk dapat langsung ditindaklanjuti. Setiap poin akan membantu Anda memperkuat postur perlindungan informasi organisasi.

Dari mengelola akses hingga membangun kesadaran tim, mari kita jelajahi fondasi untuk lingkungan kerja digital yang lebih aman.

1. Memperkuat Kontrol Akses dengan Prinsip Least Privilege

Prinsip ini adalah fondasi dari semua kontrol yang baik. Setiap pengguna hanya boleh mendapatkan hak istimewa minimal yang diperlukan untuk menjalankan tugasnya.

Dalam konteks penyimpanan online, ini berarti membatasi akses ke dokumen sensitif hanya kepada orang yang benar-benar membutuhkan. Jangan berikan izin editor jika seseorang hanya perlu melihat.

Tinjau pengaturan berbagi folder proyek secara berkala. Pastikan anggota tim yang sudah tidak relevan tidak lagi memiliki akses ke informasi tersebut.

2. Wajibkan Autentikasi Dua Faktor (2FA/MFA) untuk Semua Akun

Autentikasi dua faktor adalah salah satu practices paling efektif untuk melindungi akun. Lapisan tambahan ini membuat kredensial yang dicuri menjadi tidak berguna.

Kebijakan harus mewajibkan 2FA atau MFA untuk setiap akun yang terhubung ke platform. Ini berlaku untuk semua karyawan, tanpa terkecuali.

Gunakan aplikasi authenticator atau kunci keamanan fisik. Opsi ini lebih aman dibandingkan kode SMS yang bisa disadap.

3. Lakukan Pelatihan Keamanan Siber Berkelanjutan untuk Karyawan

Manusia sering menjadi titik lemah, tetapi juga bisa menjadi garis pertahanan pertama. Edukasi yang berkelanjutan membangun human firewall yang kuat.

Lakukan pelatihan rutin tentang mengenali upaya phishing dan teknik social engineering. Sesi ini harus praktis dan mencerminkan ancaman terkini.

Buat budaya dimana karyawan merasa nyaman melaporkan aktivitas mencurigakan. Kesadaran kolektif adalah alat prevention yang sangat kuat.

4. Terapkan Alat Pencegahan Kehilangan Data (DLP)

Alat Data Loss Prevention modern dapat memindai penyimpanan Anda secara otomatis. Tools ini dirancang untuk mendeteksi informasi sensitif berdasarkan pola dan kebijakan.

Solusi DLP dapat mengidentifikasi file yang berisi data pribadi atau finansial. Setelah terdeteksi, alat dapat memberi peringatan, mengenkripsi, atau membatasi sharing-nya.

Penerapan DLP membantu memindahkan beban dari tindakan manual ke otomasi. Ini memastikan controls diterapkan secara konsisten di seluruh organisasi.

5. Rutin Memantau Aktivitas Akun dan Audit Log

Monitoring proaktif adalah kunci untuk mendeteksi perilaku anomali lebih awal. Tinjau log aktivitas untuk melihat siapa yang mengakses, memodifikasi, atau membagikan file.

Cari pola yang tidak biasa, seperti akses dari lokasi geografis yang mencurigakan. Atau, unduhan massal file oleh pengguna yang biasanya tidak melakukan hal tersebut.

Jadwalkan tinjauan audit ini secara berkala, misalnya setiap bulan atau kuartal. Proses ini memberikan visibilitas yang sangat diperlukan atas apa yang terjadi dengan data Anda.

6. Tambahkan Lapisan Enkripsi Ekstra untuk Data Sangat Sensitif

Untuk informasi dengan tingkat kerahasiaan tertinggi, enkripsi bawaan platform mungkin tidak cukup. Pertimbangkan untuk menambahkan lapisan encryption ekstra.

Gunakan solusi zero-knowledge encryption atau enkripsi sisi klien. Dengan pendekatan ini, hanya Anda yang memegang kunci untuk membuka kunci datanya.

File akan dienkripsi di perangkat Anda sebelum diunggah. Praktik ini sangat disarankan untuk dokumen hukum, rahasia dagang, atau catatan kesehatan.

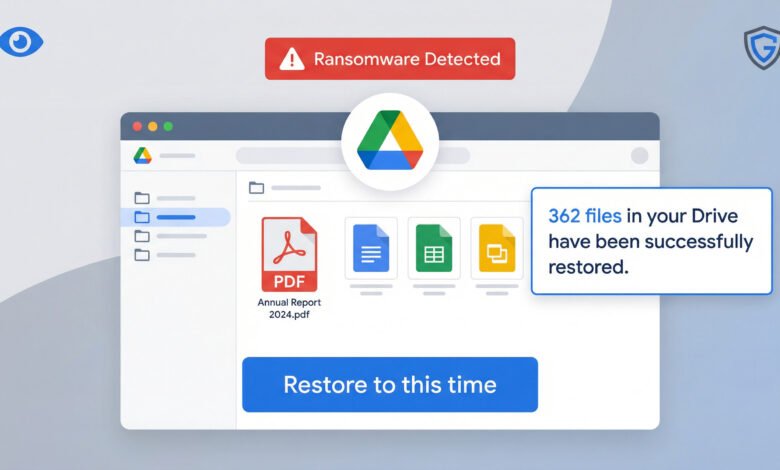

7. Miliki Proses Backup Data yang Teratur dan Teruji

Backup adalah jaring pengaman terakhir untuk data loss akibat kesalahan, ransomware, atau penghapusan tidak sengaja. Proses ini harus teratur dan teruji pemulihannya.

Simpan salinan cadangan di lokasi yang terpisah dari penyimpanan utama. Bisa di cloud provider lain atau media fisik yang aman.

Lakukan uji pemulihan data secara berkala untuk memastikan proses backup berfungsi. Management cadangan yang baik adalah inti dari ketahanan informasi.

8. Lakukan Audit Komprehensif dan Tinjau Ulang Izin Secara Berkala

Izin dan pengaturan akses bisa menjadi usang seiring waktu. Proyek berakhir, karyawan berpindah peran, atau meninggalkan perusahaan.

Lakukan audit komprehensif setidaknya dua kali setahun. Proses ini harus memeriksa semua file dan folder yang dibagikan, baik internal maupun eksternal.

Tinjau ulang setiap daftar permissions dan hapus akses yang tidak lagi diperlukan. Audit berkala ini adalah security measure penting untuk meminimalkan exposure yang tidak disengaja.

Dengan mengadopsi delapan best practices ini, organisasi Anda dapat secara signifikan mengurangi threats. Pendekatan berlapis ini menggabungkan teknologi, kebijakan, dan manusia.

Membangun Kebijakan Keamanan Data Google Drive yang Efektif

Praktik individu adalah fondasi, namun untuk perlindungan yang konsisten, organisasi membutuhkan pedoman tertulis yang jelas. Sebuah kebijakan formal mengubah tindakan sporadis menjadi sistem yang dapat diprediksi dan diaudit.

Dokumen ini menjadi kerangka kerja bagi seluruh tim. Ia menetapkan standar untuk mengelola informasi dan mencegah kesalahan konfigurasi yang merugikan.

Mari kita telusuri komponen utama dari sebuah kebijakan yang kuat. Fokusnya adalah pada klasifikasi, pembatasan, dan pengelolaan waktu akses.

Klasifikasi File: Dari Publik hingga Sangat Rahasia

Sistem klasifikasi yang sederhana adalah jantung dari setiap kebijakan. Ia memberi label jelas pada setiap dokumen berdasarkan tingkat kerahasiaannya.

Gunakan empat tingkat: Publik, Internal, Rahasia, dan Sangat Rahasia. Setiap label menentukan siapa yang boleh akses dan apa yang boleh mereka lakukan.

Untuk memudahkan, tetapkan klasifikasi default. Semua file baru secara otomatis diberi label Internal. Ini adalah pengaturan yang aman sebagai titik awal.

File yang dibuat oleh departemen seperti Keuangan, Manajemen Risiko, dan Kepemimpinan dapat langsung default ke Rahasia. Pendekatan ini meminimalkan exposure informasi penting sejak awal.

Penting juga menetapkan pemilik (owner) untuk setiap dokumen sensitif. Pemilik bertanggung jawab memberikan izin dan memastikan klasifikasinya tepat.

Pembatasan Ketat untuk File Sangat Rahasia dan Berisi Data PCI/PII

Untuk data dengan tingkat kerahasiaan tertinggi, diperlukan kontrol ekstra. Kategori Sangat Rahasia harus dicadangkan untuk informasi yang jika bocor akan menyebabkan kerugian besar.

Label ini dapat disetel manual atau dipicu otomatis. Misalnya, file yang terdeteksi mengandung data PCI (kartu pembayaran) atau PII (data pribadi identifikasi) dalam jumlah besar bisa langsung diklasifikasikan sebagai Sangat Rahasia.

Pada tingkat ini, terapkan pembatasan ketat. File Sangat Rahasia tidak boleh diunduh, dicetak, atau disalin teksnya. Akses hanya untuk melihat dalam platform.

Izin akses juga harus sangat terbatas. Misalnya, data PCI sebaiknya hanya dapat diakses oleh tim Keuangan dan Manajemen Risiko yang berwenang. Pembatasan ini adalah security measure inti.

Aturan Kadaluarsa untuk Berbagi File Eksternal dan Publik

Berbagi tautan yang tidak pernah dicabut adalah celah umum. Aturan kadaluarsa otomatis bertindak sebagai pembersih yang menjaga kebersihan akses.

Untuk berbagi dengan pihak eksternal, selalu gunakan label Terbatas. File dengan klasifikasi Rahasia yang dibagikan ke luar wajib menggunakan label ini dan memiliki tanggal kadaluarsa.

Buat aturan waktu yang jelas. Semua tautan berbagi yang melebihi 2 tahun harus dicabut otomatis. Untuk berbagi berlabel Terbatas, wajib ada sertifikasi ulang setiap 90 hari.

File dengan izin Publik membutuhkan kehati-hatian lebih. Pembuatannya harus memerlukan persetujuan eksplisit dari atasan. Setiap tautan publik juga harus disertifikasi ulang dalam waktu singkat, misalnya setiap 30 hari.

Dengan kebijakan terstruktur seperti ini, organisasi Anda memiliki peta yang jelas. Setiap pengguna memahami tanggung jawabnya dalam melindungi informasi.

Kerangka kerja ini mengubah manajemen data dari reaktif menjadi proaktif. Ia memberikan fondasi kuat untuk beroperasi dengan aman dan percaya diri.

Langkah Otomatis: Mengamankan Google Drive dengan Workflow

Di era di mana kecepatan dan skala adalah segalanya, mengandalkan tindakan manual untuk melindungi data sudah ketinggalan zaman. Tugas seperti meninjau permissions atau mengklasifikasi file satu per satu tidak lagi praktis.

Solusinya adalah otomatisasi melalui workflow. Konsep ini mengubah beban operasional menjadi proses yang berjalan sendiri. Pendekatan ini memastikan kebijakan tidak hanya tertulis, tetapi juga hidup dan ditegakkan.

Workflow adalah serangkaian tugas otomatis yang diterapkan dalam skala besar. Ia bekerja berdasarkan aturan yang telah Anda tetapkan sebelumnya. Tujuannya adalah mengubah management keamanan dari reaktif menjadi proaktif.

Alih-alih membersihkan kekacauan setelah insiden, sistem mencegah insiden terjadi. Mari kita jelajahi tiga langkah inti dalam membangun workflow otomatis yang efektif.

Langkah 1: Menegakkan Klasifikasi File Secara Massal

Langkah pertama adalah memberi label pada semua file yang ada. Tanpa klasifikasi yang konsisten, kontrol otomatis tidak mungkin diterapkan. Workflow dapat menangani ini secara massal.

Misalnya, sistem dapat memindai dan mengidentifikasi semua dokumen yang saat ini bersifat publik. Kemudian, workflow secara otomatis mengirim permintaan kepada pembuatnya.

Permintaan ini meminta mereka untuk membenarkan, membatasi, atau mencabut akses tersebut. Proses ini membersihkan lingkungan Anda dari file terbuka yang tidak perlu.

Selanjutnya, tetapkan klasifikasi default untuk semua file baru. Sebagian besar dokumen bisa otomatis diberi label Internal.

Pengecualian otomatis dapat dibuat untuk departemen tertentu. File dari tim Keuangan atau Hukum bisa langsung diklasifikasikan sebagai Rahasia.

Dengan begini, informasi sensitif terlindungi sejak awal. Pendekatan ini meminimalkan exposure akibat kelalaian manusia.

Langkah 2: Menerapkan Kontrol Keamanan Berdasarkan Klasifikasi

Setelah file diberi label, workflow dapat menerapkan kontrol yang sesuai. Ini adalah tempat di mana policy benar-benar diterapkan. Setiap klasifikasi memicu serangkaian tindakan spesifik.

Untuk file berlabel Sangat Rahasia, workflow dapat menonaktifkan fitur unduh, cetak, dan salin. Akses hanya diberikan untuk melihat di dalam platform.

Jika data sensitif seperti informasi PCI terdeteksi, akses dapat dibatasi hanya untuk tim tertentu. Workflow juga dapat secara otomatis mencabut izin domain-wide untuk file Rahasia.

Pemberitahuan otomatis dapat dikirim jika ada upaya berbagi dokumen Rahasia ke pihak eksternal. Monitoring semacam ini memberikan peringatan dini.

Solusi seperti Metomic menunjukkan bagaimana ini bekerja dalam praktik. Tools tersebut memungkinkan Anda membuat aturan sekali, lalu menegakkannya secara konsisten di ribuan file.

Langkah 3: Mengelola dan Meninjau Berbagi File dengan Pihak Eksternal

Mengelola tautan berbagi eksternal adalah tantangan berkelanjutan. Tautan yang terlupakan adalah celah yang umum. Workflow otomatis bertindak sebagai sistem pemeliharaan untuk ini.

Langkah kritisnya adalah mencabut otomatis sharing yang tidak aktif. Misalnya, semua tautan yang berusia lebih dari 2 tahun dapat dicabut secara sistematis.

Untuk tautan eksternal yang masih aktif, workflow dapat meminta pemilik file untuk menyertifikasi ulang. Proses ini bisa dijadwalkan setiap 90 hari.

File dengan izin Publik membutuhkan pengawasan ekstra. Pembuatannya bisa memerlukan persetujuan atasan. Setiap tautan publik juga harus disertifikasi ulang dalam waktu singkat, misalnya 30 hari.

Audit berkala terhadap file publik menjadi bagian dari workflow. Pendekatan ini memastikan tidak ada dokumen sensitif yang secara tidak sengaja terbuka untuk umum. Untuk mendukung visibilitas menyeluruh ini, organisasi dapat memanfaatkan solusi terpadu untuk deteksi Shadow IT dan kontrol kebijakan yang terpusat.

Keuntungan utama otomatisasi adalah efisiensi waktu dan konsistensi. Kontrol diterapkan 24/7 tanpa kelelahan. Teams Anda dapat fokus pada pekerjaan inti, bukan administrasi keamanan.

Dengan workflow, Anda membangun sistem yang belajar dan beradaptasi. Ia mengubah best practices dari konsep menjadi realitas operasional yang andal.

Memanfaatkan Tools Pihak Ketiga untuk Governance yang Lebih Kuat

Mengelola data sensitif dalam skala besar membutuhkan lebih dari sekadar niat baik dan kebijakan tertulis. Dibutuhkan alat yang mampu menegakkannya secara otomatis dan konsisten.

Fitur bawaan memberikan fondasi yang baik. Namun, untuk tata kelola yang benar-benar tangguh, banyak organisasi melirik solusi khusus.

Tools pihak ketiga dirancang untuk melengkapi kemampuan native. Mereka menawarkan kontrol yang lebih mendalam, visibilitas yang lebih luas, dan otomasi yang lebih cerdas.

Apa yang Ditawarkan Solusi Manajemen dan Monitoring Khusus?

Solusi ini hadir dengan serangkaian fitur lanjutan. Tujuannya adalah menyederhanakan manajemen yang kompleks dan memberikan monitoring yang proaktif.

Kemampuan utamanya mencakup deteksi informasi rahasia yang lebih akurat. Alat seperti Metomic, misalnya, menyediakan klasifier siap pakai.

Klasifier ini dapat mengenali pola data seperti nomor kartu kredit atau alamat email. Pengguna juga bisa membuat klasifier kustom untuk kebutuhan unik organisasi mereka.

Selain deteksi, ada juga otomasi klasifikasi dan penandaan file. Ini memastikan setiap dokumen langsung mendapat label keamanan yang tepat saat diunggah.

Kemampuan pemantauan real-time adalah nilai jual lainnya. Solusi seperti Patronum memberikan insight dan kemampuan audit langsung.

Setiap aktivitas mencurigakan, seperti upaya akses dari lokasi asing, dapat langsung diberi peringatan. Respons terhadap insiden pun menjadi lebih cepat.

Alat-alat ini sangat membantu dalam skenario khusus. Contohnya adalah proses offboarding karyawan.

Dengan beberapa klik, admin dapat mencabut semua izin akses seorang pengguna secara instan. Data penting miliknya dapat dialihkan atau diarsipkan untuk kepatuhan.

Fitur retensi data otomatis memastikan tidak ada informasi yang terhapus sebelum waktunya. Ini adalah practices yang sulit dikelola secara manual.

Memilih Tool yang Tepat untuk Kebutuhan Organisasi Anda

Tidak semua solusi cocok untuk setiap tim. Memilih tool yang tepat membutuhkan evaluasi yang cermat terhadap kebutuhan spesifik Anda.

Pertimbangan pertama adalah ukuran dan industri organisasi. Sebuah startup mungkin memiliki kebutuhan kontrol yang berbeda dengan rumah sakit atau firma hukum.

Volume dan sensitivitas data yang ditangani adalah faktor penentu utama. Semakin tinggi risikonya, semakin kuat fitur yang harus dicari.

Kemudahan integrasi dengan platform yang sudah ada, seperti Google Workspace, sangat krusial. Proses instalasi dan konfigurasi seharusnya tidak mengganggu operasional.

Skalabilitas juga penting. Pastikan solusi yang dipilih dapat tumbuh seiring dengan berkembangnya bisnis dan jumlah file Anda.

Dukungan pelanggan yang responsif dan sumber daya pelatihan adalah nilai tambah. Tim Anda perlu memahami cara menggunakan tool tersebut secara efektif.

Pemilihan alat yang tepat sejalan dengan prinsip tata kelola IT yang baik. Pendekatan terstruktur, seperti yang diuraikan dalam kerangka tata kelola IT COBIT, menekankan pentingnya mengelola risiko dan memastikan kepatuhan.

Tools pihak ketiga yang baik bertindak sebagai enabler untuk mencapai tujuan tata kelola tersebut. Mereka memberikan controls yang terukur dan laporan yang dapat diaudit.

Dengan pengetahuan ini, Anda dapat mengevaluasi opsi yang ada dengan percaya diri. Fokuslah pada bagaimana sebuah solusi dapat memecahkan masalah nyata dalam manajemen dan perlindungan aset digital tim Anda.

Panduan Khusus untuk Sekolah dan Lembaga Pendidikan

Anggaran yang terbatas dan tim IT yang kecil bukanlah alasan untuk mengabaikan perlindungan data siswa yang merupakan aset paling berharga. Lingkungan pendidikan menghadapi tantangan unik dalam mengelola informasi sensitif.

Mereka harus menjaga catatan identitas, nilai, kesehatan, dan keuangan ribuan individu. Seringkali, ini dilakukan dengan sumber daya manusia dan teknis yang sangat minim.

Bagian ini hadir sebagai mitra bagi administrator dan guru. Kami akan membahas mengapa perlindungan ekstra mutlak diperlukan dan memberikan strategi yang bisa langsung diterapkan.

Mengapa Lingkungan Pendidikan Membutuhkan Perlindungan Ekstra?

Lembaga pendidikan adalah penjaga data pribadi yang sangat berharga. Informasi seperti tanggal lahir, alamat, dan catatan medis siswa memiliki nilai tinggi di pasar gelap.

Sayangnya, infrastruktur teknologi di banyak sekolah belum matang. Fokus utama sering pada pengadaan perangkat keras, bukan tata kelola data.

Kondisi ini membuat mereka menjadi target empuk bagi pelaku ancaman siber. Serangan phishing yang menyamar sebagai komunikasi resmi sekolah sangat umum terjadi.

Tanggung jawab hukum dan kepercayaan masyarakat juga sangat besar. Kebocoran informasi dapat merusak reputasi dan mengakibatkan sanksi yang berat.

Oleh karena itu, pendekatan keamanan tidak bisa disamakan dengan kantor biasa. Diperlukan kontrol dan kesadaran yang lebih ketat dari semua pihak.

Strategi Praktis untuk Mengamankan Google Drive di Sekolah

Melindungi ekosistem digital sekolah bisa dilakukan dengan langkah sistematis. Berikut adalah tiga strategi inti yang efektif dan terjangkau.

1. Terapkan Kebijakan Akses “Least-Privilege” dengan Ketat

Prinsip ini berarti memberi hak akses minimal yang diperlukan. Untuk sebagian besar pengguna, peran sebagai “Pembaca” atau “Komentator” sudah cukup.

Batasi berbagi file ke luar domain sekolah secara ketat. Konfigurasikan panel admin Google Workspace untuk menonaktifkan berbagi publik secara default.

Anda juga dapat membatasi berbagi hanya ke domain mitra tepercaya. Langkah sederhana ini secara drastis mengurangi eksposur informasi.

2. Lakukan Pelatihan Pengguna Berkelanjutan

Guru, staf, dan siswa adalah garis pertahanan pertama. Lakukan workshop rutin tentang mengenali email phishing dan tautan mencurigakan.

Manfaatkan sumber daya gratis seperti program “Be Internet Awesome” dari Google. Materi ini dirancang khusus untuk membangun literasi digital sejak dini.

Lakukan simulasi serangan phishing internal secara berkala. Hasilnya bisa menjadi bahan refleksi yang berharga untuk meningkatkan kewaspadaan bersama.

3. Manfaatkan Alat Pemantauan yang Tersedia

Aktifkan dan rutin tinjau log audit yang tersedia di konsol admin. Log ini mencatat semua aktivitas penting di platform Anda.

Untuk pemantauan yang lebih proaktif, pertimbangkan solusi pihak ketiga yang dirancang untuk sektor pendidikan. Alat seperti Cloud Monitor dari ManagedMethods dibuat khusus untuk lingkungan K-12.

Tools semacam ini dapat memberikan peringatan dini untuk aktivitas tidak biasa. Misalnya, ketika ada upaya mengunduh banyak file sensitif di luar jam sekolah.

Dengan menggabungkan kebijakan yang jelas, pelatihan, dan alat bantu, sekolah dapat menciptakan lingkungan yang lebih aman. Perlindungan data siswa adalah investasi pada kepercayaan dan masa depan mereka.

Mencegah Celah Keamanan Sebelum Terlambat: Dari Reaktif Menjadi Proaktif

Kini saatnya mengubah pemahaman menjadi aksi nyata yang melindungi aset digital organisasi Anda.

Perjalanan melalui artikel ini telah mengungkap peta lengkap. Mulai dari mengenali celah tersembunyi hingga merancang pertahanan berlapis.

Intinya adalah sebuah pergeseran paradigma yang krusial. Kita harus beralih dari pola pikir reaktif menuju pendekatan yang proaktif.

Pendekatan reaktif menunggu insiden terjadi baru bertindak. Ini seperti memperbaiki pagar setelah hewan ternak kabur.

Sementara itu, mindset proaktif fokus pada pencegahan. Ia membangun sistem yang secara aktif mengidentifikasi dan menetralisir bahaya sebelum meledak.

Investasi dalam kontrol dan monitoring yang canggih bukanlah biaya. Itu adalah perlindungan langsung untuk aset paling berharga: informasi Anda.

| Aspect | Pendekatan Reaktif | Pendekatan Proaktif |

|---|---|---|

| Fokus Waktu | Merespons setelah insiden keamanan atau kebocoran data terjadi. | Mengidentifikasi dan memperbaiki celah potensial sebelum dimanfaatkan. |

| Pengelolaan Akses | Meninjau izin hanya ketika ada masalah atau permintaan. | Menerapkan prinsip least privilege dan audit berkala otomatis. |

| Klasifikasi Data | File diklasifikasikan secara ad-hoc atau setelah insiden. | Kebijakan klasifikasi otomatis diterapkan saat pembuatan file. |

| Pelatihan Pengguna | Pelatihan diberikan sebagai respons setelah insiden phishing. | Program edukasi berkelanjutan dan simulasi ancaman rutin. |

| Pemantauan (Monitoring) | Memeriksa log hanya untuk investigasi insiden. | Pemantauan real-time dengan alert untuk aktivitas mencurigakan. |

| Penggunaan Alat (Tools) | Mengandalkan fitur bawaan dan tindakan manual. | Memanfaatkan solusi otomatisasi untuk penegakan kebijakan massal. |

| Budaya Organisasi | Keamanan dilihat sebagai tanggung jawab tim IT saja. | Keamanan data adalah tanggung jawab bersama semua karyawan. |

Mengamankan file dan informasi sensitif tidak harus menjadi mimpi buruk. Dengan pendekatan terstruktur, hal ini sangat mungkin dicapai.

Kuncinya adalah memulai dari sesuatu yang konkret. Tidak perlu mengubah segalanya dalam semalam.

Langkah pertama Anda bisa sangat sederhana. Aktifkan autentikasi dua faktor untuk semua akun tim Anda.

Atau, jadwalkan audit akses pertama untuk folder-folder kritis pekan depan. Bisa juga dengan mengeksplorasi satu tool manajemen data yang sesuai anggaran.

Setiap langkah kecil membangun momentum. Momentum ini akan mengarah pada budaya perlindungan yang berkelanjutan.

Anda sekarang memiliki pengetahuan dan rencana untuk bertindak. Mulailah perjalanan transformasi ini hari ini.

Lindungi data Anda, percayai prosesnya, dan bangunlah fondasi yang kuat untuk kolaborasi digital yang aman dan produktif.

Kesimpulan

Dari pemahaman risiko hingga penerapan praktik terbaik, perjalanan menuju keamanan data yang tangguh kini berada di tangan Anda.

Platform kolaborasi ini sangat powerful, tetapi bukan benteng yang tak tertembus. Ia membutuhkan strategi tambahan dari penggunanya. Risiko dari kesalahan konfigurasi, ancaman internal, dan phishing yang terus berevolusi adalah alasan kuat untuk tetap waspada.

Delapan Panduan Utama dan konsep kebijakan formal yang telah dibahas adalah peta jalan Anda. Pendekatan proaktif dan otomatis adalah kunci untuk mengelola perlindungan dalam skala besar tanpa membebani sumber daya.

Jangan menunda. Banyak organisasi mengalami insiden tanpa menyadarinya. Mulailah dengan mengevaluasi postur keamanan penyimpanan cloud Anda sendiri. Ambil langkah perbaikan pertama hari ini.

Lindungi informasi berharga Anda dengan percaya diri. Bangunlah fondasi kolaborasi digital yang aman dan produktif untuk tim Anda.